ps命令可查看Linux系统进程,ps aux侧重资源占用,ps -ef强调进程关系,配合grep可筛选特定进程,结合top、htop、pstree等工具可实现全面监控。

在Linux系统里,想知道后台到底跑着些什么?

ps

登录后复制 命令就是你的老朋友,它能瞬间帮你拍下当前系统里所有进程的一张快照。这就像给系统做个X光,让你一眼看穿那些正在运行的程序和它们的状态。

要查看系统进程,最直接也最常用的方式就是

ps

登录后复制 命令。 简单敲个

ps

登录后复制 ,你会看到当前终端会话下运行的进程。但这通常不够用,因为它只显示你当前shell相关的进程。 想要看到系统里几乎所有进程的详细信息,我个人最常用的是

ps aux

登录后复制 或者

ps -ef

登录后复制 。

ps aux

登录后复制 会列出所有用户(a)、所有终端(x)上的进程,并显示详细信息,包括CPU占用、 、启动命令等等。

ps -ef

登录后复制 则使用标准语法,同样能列出所有进程,并显示用户ID、进程ID、父进程ID等。 这些输出通常包含以下关键信息:

- USER/UID: 哪个用户启动的进程。

- PID: 进程的唯一标识符。

- %CPU: 进程占用的CPU百分比。

- %MEM: 进程占用的物理内存百分比。

- VSZ: 大小。

- RSS: 实际物理内存大小。

- TTY: 进程关联的终端。

- STAT: 进程状态(如R为运行,S为睡眠,Z为僵尸进程)。

- START: 进程启动时间。

- TIME: 进程运行的总CPU时间。

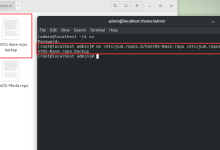

- COMMAND: 启动进程的完整命令。 比如,你可能会看到类似这样的输出片段:

USER PID %CPU %MEM VSZ RSS TTY STAT START TIME COMMAND root 1 0.0 0.1 170880 11008 ? Ss Oct09 0:02 /sbin/init root 2 0.0 0.0 0 0 ? S Oct09 0:00 [kthreadd] myuser 1234 0.1 0.5 543210 25678 pts/0 Sl 10:30 0:01 /usr/bin/python3 my_script.py

登录后复制

这其实给了我们一个非常直观的系统运行状况概览。

麦当秀|MINDSHOW是一款百万用户正在使用的三分钟生成一份PPT的AI应用系统。它利用引领前沿的人工智能技术,能够自动完成演示内容的设计。

224

224

ps aux

登录后复制 和

ps -ef

登录后复制 有什么?理解这两个常用命令的输出。

在我日常排查问题时,

ps aux

登录后复制 和

ps -ef

登录后复制 是我用得最多的两个变体,但它们之间确实存在一些细微但重要的差异。

ps aux

登录后复制 使用的是BSD风格的选项。这里的

a

登录后复制 代表显示所有用户的进程,

u

登录后复制 表示以用户为中心格式显示,

x

登录后复制 则表示显示没有控制终端的进程。它的输出通常更侧重于进程的资源使用情况,比如

%CPU

登录后复制 、

%MEM

登录后复制 这些字段会非常显眼。这种格式对我来说,在快速判断哪些进程是资源消耗大户时特别方便。 而

ps -ef

登录后复制 则遵循System V风格的选项。

e

登录后复制 意味着显示所有进程,

f

登录后复制 则是以“完整”格式显示。它的输出会包含

UID

登录后复制 (用户ID)、

PID

登录后复制 (进程ID)、

PPID

登录后复制 (父进程ID)等,更强调进程之间的层级关系和身份信息。当你需要追踪一个进程是由哪个父进程启动的,或者想确认某个特定用户运行了哪些程序时,

ps -ef

登录后复制 的信息会更直观。 简单来说,

aux

登录后复制 偏重资源占用和状态,

ef

登录后复制 偏重进程关系和身份。两者都能提供全面的进程列表,但在特定场景下,选择其中一个会让你更快地找到想要的信息。我个人习惯是先用

aux

登录后复制 看个大概,如果需要深挖进程树,再切换到

ef

登录后复制 。

如何查找特定进程或根据条件筛选进程?

系统里进程那么多,光是

ps aux

登录后复制 刷屏都够呛,所以学会筛选是关键。最常见的做法就是配合

grep

登录后复制 命令。 比如说,我想看看有没有Nginx进程在跑,我就会这么敲:

ps aux | grep nginx

登录后复制

这里

|

登录后复制 是管道符,它把

ps aux

登录后复制 的输出作为

grep

登录后复制 的输入。

grep nginx

登录后复制 就会从这些输出中找出所有包含 ” ” 字符串的行。 需要注意的是,

grep nginx

登录后复制 本身也会作为一个进程被列出来。为了避免这种情况,你可以稍微调整一下

grep

登录后复制 的模式,比如:

ps aux | grep "[n]ginx"

登录后复制

这样

grep

登录后复制 进程自身的命令行

grep "[n]ginx"

登录后复制 就不会匹配到

[n]ginx

登录后复制 ,从而过滤掉

grep

登录后复制 自身。 如果你知道进程的名称,但又不想看到

grep

登录后复制 自身,

pgrep

登录后复制 命令会更优雅。比如,要查找所有

nginx

登录后复制 进程的PID:

pgrep nginx

登录后复制

这直接返回PID,非常简洁。 有时候,我还会结合

awk

登录后复制 或者

sed

登录后复制 进行更复杂的文本处理,比如只提取特定列的信息,或者根据CPU/内存使用率进行排序。但对于日常查找,

ps | grep

登录后复制 组合已经足够强大了。

除了ps,还有哪些可以监控Linux进程?

虽然

ps

登录后复制 是查看进程快照的利器,但它毕竟是“静态”的。如果我想实时监控进程的动态变化,比如哪个进程突然吃满了CPU,或者内存泄漏了,那就需要一些“动态”工具了。 最常用的就是

top

登录后复制 命令。 敲下

top

登录后复制 ,你会看到一个不断刷新的界面,实时显示CPU、内存的使用情况,以及按CPU占用率排序的进程列表。它能让你迅速定位到那些“捣乱”的进程。你可以在

top

登录后复制 界面里通过按键(比如

M

登录后复制 按内存排序,

P

登录后复制 按CPU排序,

k

登录后复制 杀死进程)进行交互操作,非常方便。 不过,

top

登录后复制 的界面有时候对我这种喜欢图形化一点的人来说,略显朴素。这时候,

htop

登录后复制 就是个非常棒的替代品。

htop

登录后复制 是

top

登录后复制 的一个增强版,提供了更友好的交互界面,彩色显示,而且可以直接用鼠标操作。它能更直观地显示进程树,让你一眼看出进程间的父子关系。安装

htop

登录后复制 通常很简单,比如在Debian/Ubuntu上就是

sudo apt install htop

登录后复制 。 除了这些,如果你想看进程的树状结构,

pstree

登录后复制 命令会非常直观,它能把所有进程以树形结构展示出来,让你清楚地看到哪个进程是哪个进程的子进程。这对于理解服务启动顺序或者排查僵尸进程的来源很有帮助。 这些工具各有侧重,

ps

登录后复制 是基础,

top

登录后复制 /

htop

登录后复制 是实时监控的利器,

pstree

登录后复制 则专注于进程间的关系。根据不同的需求,我会在它们之间灵活切换。